Zajęcia nr. 2 Badanie sieci 15/03/2024

Sprawdzić konfigurację sieciową komputera na którym aktualnie jesteś zalogowany (polecenie ipconfig w konsoli lub poprzez wykorzystanie GUI) oraz konfigurację serwera zajęciowego (polecenie ip). Określ dostępne i uruchomione interfejsy sieciowe, rodzaj przydzielonego adresu sieciowego (rutowalny, nierutowalny - dokument RFC1918 lub zasoby sieciowe). W celu wykonania zadania konieczne jest zapoznanie się z poleceniem ipconfig (windows) oraz ip (Ubuntu).

Adres IP rutowalny (publiczny) - są używane do komunikacji pomiędzy różnymi urządzeniami podłączonymi do internetu i są widoczne dla innych komputerów lub serwerów, które chcą się z nimi skomunikować. Publiczny Adres IP przydziela dostawca internetu i służy on do intentyfikacji na zewnątrz. Adresy publiczne IP są również wykorzystywane do udostępniania zasobów sieciowych, takich jak strony internetowe lub pliki, poprzez udostępnienie adresu publicznego IP serwera lub hosta. Adresy publiczne IP są przydzielane dynamicznie lub stałe, w zależności od ustawień sieci i potrzeb użytkownika.

Adres IP nierutowalny (prywatny) - (to adresy IP, które są przydzielane urządzeniom w sieciach prywatnych, takich jak sieci domowe lub sieci firmowe. Adresy te są używane do komunikacji między różnymi urządzeniami w tej samej sieci, ale nie są widoczne dla innych urządzeń podłączonych do internetu. Adresy prywatne IP są przydzielane dynamicznie lub stałe, w zależności od ustawień sieci.

Adresy prywatne IP są używane, ponieważ pozwalają na bezpieczne połączenie się z urządzeniami w sieci prywatnej, a także na udostępnianie zasobów sieciowych w obrębie tej sieci. Adresy te są używane w połączeniu z tzw. NAT (Network Address Translation), który umożliwia przekształcenie adresu prywatnego IP urządzenia na adres publiczny IP, aby umożliwić komunikację z innymi urządzeniami poza siecią prywatną.

Istnieją trzy zakresy adresów prywatnych IP, które mogą być używane w sieciach prywatnych (Na podstawie dokumentu RFC1918):

Klasa A: 10.0.0.0 - 10.255.255.255

Klasa B: 172.16.0.0 - 172.31.255.255

Klasa C: 192.168.0.0 - 192.168.255.255

Polecenie ipconfig jest narzędziem wiersza poleceń, które jest dostępne w systemach operacyjnych Windows i służy do wyświetlania informacji o konfiguracji sieciowej komputera. Dzięki temu narzędziu możesz zobaczyć informacje o adresach IP, maskach podsieci, bramach domyślnych, serwerach DNS i innych parametrach konfiguracji sieciowej Twojego komputera. Wyświetla ono informacje o bieżącej konfiguracji lokalnych interfejsów sieciowych (TCP/IP). Dostarcza danych na temat fizycznych i wirtualnych kart sieciowych oraz ich właściwości, m.in. aktualnych danych pamięci podręcznej DNS czy klas DHCP. Polecenie ipconfig może być przydatne w rozwiązywaniu problemów z siecią, w diagnozowaniu połączeń sieciowych i w konfiguracji połączeń sieciowych. Można go również wykorzystać do wyświetlenia informacji o stanie połączeń sieciowych i do sprawdzenia, czy sieć działa poprawnie. Opcje polecenia ipconfig pozwalają na różne działania, takie jak odnawianie dynamicznych adresów IP, zwalnianie adresów IP, czy czyszczenie pamięci podręcznej resolvera DNS. Dzięki temu narzędziu można szybko i łatwo diagnozować i rozwiązywać problemy z połączeniami sieciowymi na komputerz

Wywołane w podstawowej czyli bez parametrów formie polecenie ipconfig wyświetla główne informacje o kartach sieciowych zainstalowanych w komputerze, fizycznych i wirtualnych. Najważniejsze informacje, to przypisany do interfejsu adres IP (IPv4 address) oraz maska sieci (Subnet Mask) i domyślna brama (Default Gateway), czyli adres węzła LANu, który odpowiedzialny jest za połączenie z internetem, zwykle rutera

Konfiguracja sieciowa komputera labolatoryjnego:

Windows IP Configuration

Ethernet adapter Ethernet:

Connection-specific DNS Suffix . :

IPv4 Address. . . . . . . . . . . : 10.156.115.124

Subnet Mask . . . . . . . . . . . : 255.255.255.0

Default Gateway . . . . . . . . . : 10.156.115.223

Ethernet adapter VirtualBox Host-Only Network:

Connection-specific DNS Suffix . :

Link-local IPv6 Address . . . . . : fe80::e9ae:48a3:449b:ed6f%21

IPv4 Address. . . . . . . . . . . : 192.168.56.1

Subnet Mask . . . . . . . . . . . : 255.255.255.0

Default Gateway . . . . . . . . . :

Unknown adapter Połączenie lokalne:

Media State . . . . . . . . . . . : Media disconnected

Connection-specific DNS Suffix . :

Wireless LAN adapter Wi-Fi 2:

Media State . . . . . . . . . . . : Media disconnected

Connection-specific DNS Suffix . :

Wireless LAN adapter Połączenie lokalne* 11:

Media State . . . . . . . . . . . : Media disconnected

Connection-specific DNS Suffix . :

Wireless LAN adapter Połączenie lokalne* 12:

Media State . . . . . . . . . . . : Media disconnected

Connection-specific DNS Suffix . :

Ethernet adapter VMware Network Adapter VMnet1:

Connection-specific DNS Suffix . :

Link-local IPv6 Address . . . . . : fe80::5202:8e2c:d0db:a280%24

IPv4 Address. . . . . . . . . . . : 192.168.75.1

Subnet Mask . . . . . . . . . . . : 255.255.255.0

Default Gateway . . . . . . . . . :

Ethernet adapter VMware Network Adapter VMnet8:

Connection-specific DNS Suffix . :

Link-local IPv6 Address . . . . . : fe80::fe59:d3ff:f999:e41e%6

IPv4 Address. . . . . . . . . . . : 192.168.248.1

Subnet Mask . . . . . . . . . . . : 255.255.255.0

Default Gateway . . . . . . . . . :

Ethernet adapter vEthernet (Default Switch):

Connection-specific DNS Suffix . :

Link-local IPv6 Address . . . . . : fe80::eaf3:af45:7e4c:3c61%37

IPv4 Address. . . . . . . . . . . : 172.20.240.1

Subnet Mask . . . . . . . . . . . : 255.255.240.0

Default Gateway . . . . . . . . . :

Polecenie zwróciło informacje o konfiguracji sieciowej 9 adapterów sieciowych.

Licząc od góry 1,2,7,8,9 adaptery sieciowe mają adres IP nierutowalny, ponieważ owe adresy mieszczą się w zakresie podanym na podstawie RFC1918.

Adapter jest to element, który łączy ze sobą dwa różne urządzenia. Dzięki temu mogą one ze sobą współpracować bez względu na pierwotną niekompatybilność. Element taki może przyjmować różne formy, jednak najczęściej jest to tak zwana przejściówka. Jest do dwustronna część, do której końców podłącza się różne urządzenia.

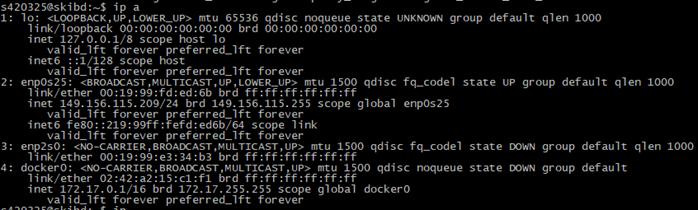

Konfiguracja sieciowa serwera mts.wibro.agh.edu.pl:

Wykorzystując komendę ”ip a” dostajemy informacje o interfejsach sieciowych na serwerze:

Polecenie “ip a” zwróciło nam informację o 4 procesach, z czego tylko 1 jest aktywny, a dokładnie 2. Jest to widoczne w fragmencie „state up”

Można również rozpoznać czy ich adresy IP są rutowalne lub nie. Inet oznacza adresowanie typu IPv4, a inet6 adresowanie typu IPv6. Proces 1 oraz 2 są rutowalne, natomiast proces 4 jest nierutowalny.

Zinterpretować terminy:

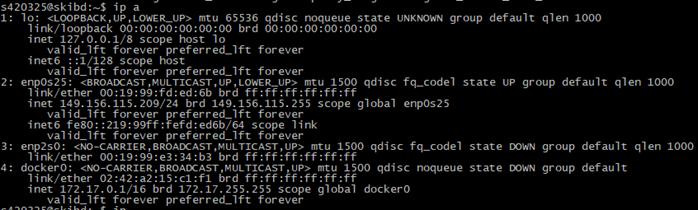

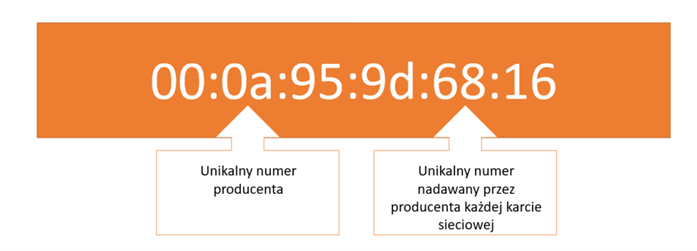

Adres fizyczny

Unikalny numer identyfikacyjny przypisany karcie sieciowej urządzenia. Dzięki swojej unikalności, urządzenia komunikujące się ze sobą w sieci potrafią zidentyfikować do kogo przesyłana jest komunikacja. Identyfikuje urzadzenie sieciowe w skali lokalnej.

Adres składa się z 6 bajtów (48 bitów); z czego pierwsze 3 bajty odpowiadają za identyfikację producenta karty sieciowej, pozostałe 3 bajty odpowiadają za identyfikację konkretnej karty sieciowej, jest on nadawany przez producenta w celu odróżnienia od innych kart. Każda firma produkująca kartę sieciową ma własny przypisany do niej numer identyfikacyjny. Adres zapisywany jest w systemie 16-nastkowym. Ponieważ w globalnej sieci komputerowej istnieje wiele milionów urządzeń sieciowych, a każde urządzenie musi posiadać unikalny adres MAC, musi istnieć bardzo szeroki zakres możliwych adresów. Z tego powodu adresy MAC składają się z sześciu dwucyfrowych liczb szesnastkowych oddzielonych dwukropkami.

Cały kod szesnastkowy służy do odnajdywania hostów w sieciach lokalnych, sieciach LAN i to właśnie taki adres, adres fizyczny hosta źródłowego i routera w sieci lokalnej, czyli bramy łączącej naszą sieć lokalną z siecią rozległą jest nadawany w procesie enkapsulacji w warstwie dostępu do sieci dla modelu TCP/IP oraz w warstwie łącza danych w modelu ISO/OSI.

Serwer DHCP (Dynamic Host Configuration Protocol)

Protokół komunikacyjny umożliwiający hostom uzyskanie od serwera danych konfiguracyjnych, np. adresu IP hosta, adresu IP bramy sieciowej, adresu serwera DNS, maski podsieci. Dzięki protokołowi DHCP użytkownik nie musi wprowadzać tych danych ręcznie, by korzystać z sieci. W większości przypadków funkcję serwera DHCP pełni router sieciowy. To on przydziela adresy IP i inne niezbędne parametry podłączonym do niego sprzętom, takim jak komputery, laptopy, tablety itp. Z serwera DHCP korzystamy praktycznie wszędzie tam, gdzie chcemy połączyć z siecią więcej niż jedno urządzenie. jego zadaniem jest uporządkowanie ruchu sieciowego w taki sposób, by połączone z serwerem urządzenia nie tylko nie przeszkadzały sobie nawzajem, ale również mogły się ze sobą komunikować. Serwer DHCP automatycznie rozdziela poszczególnym klientom adresy IP, co znacząco upraszcza konfigurację sieci w domu czy biurze.

Adres IP

Adres IP to niepowtarzalny numer umożliwiający identyfikację urządzenia podłączonego do sieci internetowej. Adres składa się z czterech liczb, które mogą mieć wartość od 0 do 255, i są oddzielone kropkami. Istnieją dwa rodzaje adresów IP – statyczne i dynamiczne. Statyczny adres IP jest stały i zawsze przypisany do konkretnego urządzenia. Natomiast dynamiczny adres IP zmienia się przy każdym połączeniu z internetem i jest przydzielany przez dostawcę usług internetowych. Adresy IP muszą być unikalne, ponieważ konflikt adresów uniemożliwia korzystanie z internetu. Adres ten dostępny jest w wersji 6 i 4. Różnią się długością adresu. Wersja 6 zajmuje 128 bitów, a 4 zajmuje 32 bitów.

Różnica między Adresem fizycznym (MAC), a adresem IP:

Adresy MAC służą do identyfikacji w warstwie łącza danych modelu OSI, natomiast adresy IP służą do identyfikacji w warstwie sieciowej. Adresy MAC są zakodowane na stałe w sprzęcie interfejsu sieciowego, natomiast adresy IP można przypisywać dynamicznie.

Maska podsieci

Maska podsieci (dla IPv4) podobnie jak adres IP w wersji 4 jest liczbą 32 bitową (dla IPv6 ma 128 bitów). Maska służy do wyodrębnienia w adresie IP części będącej adresem podsieci i części, która jest adresem hosta w tej podsieci. Maska podsieci ma bardzo charakterystyczną budowę - zaczyna się od ciągu jedynek, a następnie przechodzi w ciąg zer - część z jedynkami, to część sieciowa maski, natomiast ciąg zer to tzw. część hosta.

W przypadku IPv4 podawana jest najczęściej w postaci czterech liczb 8-bitowych zapisanych dziesiętnie i oddzielonych kropkami (na przykład 255.255.255.0). Wartość maski musi być znana wszystkim ruterom i komputerom znajdującym się w danej podsieci. W wyniku porównywania maski adresu (np. 255.255.255.0) z konkretnym adresem IP (np. 192.168.1.122) router otrzymuje informację o tym, która część adresu identyfikuje podsieć (w tym przypadku 192.168.1.), a która urządzenie mające przypisany ten adres IP (końcówka adresu: .122).

Funkcją maski jest określenie ile kolejnych bitów w adresie IP stanowi adres sieci. Pozostałe bity określają już adresy konkretnego hosta w tej sieci (adres urządzenia końcowego). Tam gdzie w masce bit ustawiony jest na 1, odpowiadający mu bit adresu IP należy do adresu sieci, natomiast tam gdzie bit jest równy 0 - odpowiadający mu bit adresu IP należy do adresu hosta.

Bity maski podsieci zawsze są ustawiane na 1 poczynając od bitu najbardziej znaczącego (pot. najstarszego), przykładowo:

adres IPv4: 192.168.10.111 = 11000000.10101000.00001010.01101111

maska podsieci: 255.255.255.0 = 11111111.11111111.11111111.00000000

W takim przypadku widać, iż adres sieci to:

adres sieci 192.168.10.0 = 11000000.10101000.00001010.00000000

Brama domyślna (gateaway)

Urządzenie podłączone do sieci komputerowej, za pośrednictwem którego komputery z sieci lokalnej komunikują się z komputerami w innych sieciach. Wobec upowszechnienia się sieci TCP/IP pojęcie bramy sieciowej stało się praktycznie tożsame z routerem, jednak tradycyjnie definiuje się bramę sieciową jako komputer działający również z innymi protokołami sieciowymi, w innych warstwach sieciowych i łączący podsieci tej samej sieci lokalnej.

Brama sieciowa może odbierać adresowane do siebie pakiety wybranych protokołów i interpretować je na poziomie aplikacji. Zwykle określa się ją wtedy jako serwer pośredniczący. Niektóre bramy zapewniają również przeniesienie pakietu z sieci o jednym protokole do sieci o innym protokole. Tak działają bramy przenoszące pakiety z sieci IPv4 do sieci IPv6.

Innymi słowy, brama sieciowa to urządzenie, które działa jako punkt przejścia z jednej sieci do innych sieci. Host wysyła do domyślnej bramy sieciowej (a konkretnie na adres IP bramy sieciowej) wszystkie pakiety skierowane do innych hostów znajdujących się poza siecią lokalną, co oznacza, że bez podanego adresu bramy domyślnej host może wymieniać pakiety tylko z komputerami w tej samej sieci lokalnej.

Brama tworzona jest na granicy sieci tak, aby zarządzać całą komunikacją danych, które wymieniane są między siecią wewnętrzną, a sieciami zewnętrznymi. Ogólnie rzecz biorąc można powiedzieć, iż dla prostych sieci domowych brama działa jako zabezpieczenie dla sieci lokalnej, łącząc ją z sieciami publicznymi. Ustawiając adres IP dla bramy sieciowej (od strony sieci lokalnej), najczęściej wykorzystuje się pierwszy dostępny adres z puli adresów hostów dostępnych w danej sieci.

Serwer DNS (Domain Name System)

System, który umożliwia przekodowanie wartości numerycznej adresu IP do wartości symbolicznej. W praktyce oznacza to, że zamiast wpisywać skomplikowane numery IP, wystarczy wpisać nazwę strony internetowej, na przykład "google.com", a komputer samodzielnie przetłumaczy tę nazwę na odpowiadający jej numer IP, np. 172.217.20.163. Dzięki temu nie musimy pamiętać skomplikowanych adresów IP i wystarczy nam jedynie nazwa domeny, aby połączyć się z interesującą nas stroną internetową. Po to aby ułatwić działanie całego systemu, zrobiono hierarchie (domeny). Domeny najbardziej ogólne są po prawej, a bardziej szczegółowe po lewej.

Należy pamiętać, że każde działanie w sieci wiąże się z ujawnieniem naszego adresu IP, co pozostawia ślad naszych działań online i umożliwia innym sprawdzenie, gdzie i kiedy byliśmy połączeni z internetem.

Zapoznać się z poleceniem netstat podać jego przeznaczenie. Wykonać badanie stanu komputera lokalnego oraz serwera zajęciowego za jego pomocą (np. netstat -putona). Zinterpretować wyniki badania.

Polecenie netstat dostępne jest z linii poleceń w systemie Unix i zbliżonych oraz w systemach opartych na Windows. Służy do wyświetlania aktywnych połączeń sieciowych TCP a także: portów, na których komputer nasłuchuje, tabeli trasowania protokołu IP, statystyki sieci Ethernet, statystyki protokołu IPv4 , statystyki protokołu IPv6 oraz połączeń NAT i komunikatów netlinkowych. Polecenie netstat użyte bez parametrów powoduje wyświetlenie aktywnych połączeń protokołu TCP. Pokazuje jak zachowują się konkretne procesy w stosunku do ruchu sieciowego np. które procesy pracują na bieżąco z połączniami sieciowymi, a które nie.

Opcje polecenia nestat:

-p protokół – ukazuje połączenia protokołu.

-u – wyświetla informacje o gniazdach domeny

-t – wyświetla bieżący stan obciążenia połączenia.

-o – służy do wyświetlania aktywnych połączeń protokołu TCP, a także dołącza identyfikatory procesów (PID) poszczególnych połączeń, dzięki czemu można sprawdzić informacje o właścicielach portów dla każdego połączenia.

-n – służy do wyświetlania aktywnych połączeń protokołu TCP. Adresy i numery portów są wyrażane numerycznie i nie zostaną zmienione na nazwy.

-a – służy do wyświetlania wszystkich aktywnych połączeń protokołu TCP, a także portów protokołu TCP i UDP, na których komputer nasłuchuje.

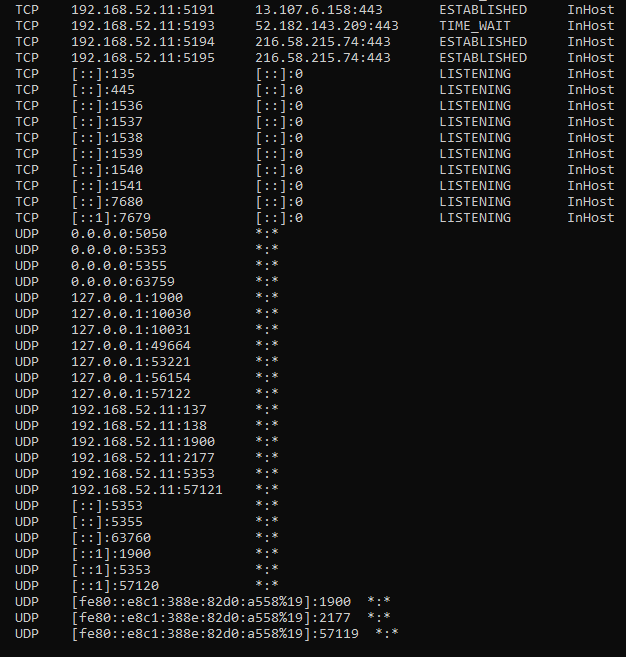

Badanie stanu komputera lokalnego:

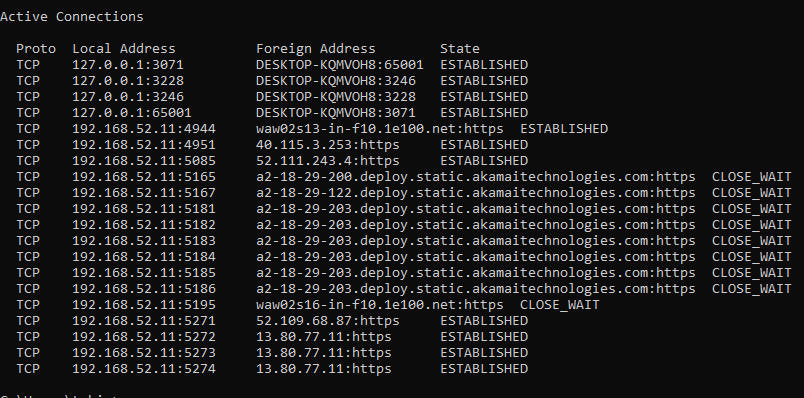

Na znajdującej się powyżej grafice widać bardzo dużo połączeń. Spowodowane jest to tym, że po pierwsze korzystam z Windows 10, a system niemal na okrągło przesyła coś na serwery Microsoft‘u. Po drugie mam ustawioną synchronizacje z usługami w chmurze aplikacji Word. Również korzystam aktualnie z przeglądarki internetowej.

Jak widać możemy odczytać rodzaj protokołu, lokalny adres, obcy adres, stan połączenia i stan rozładunku.

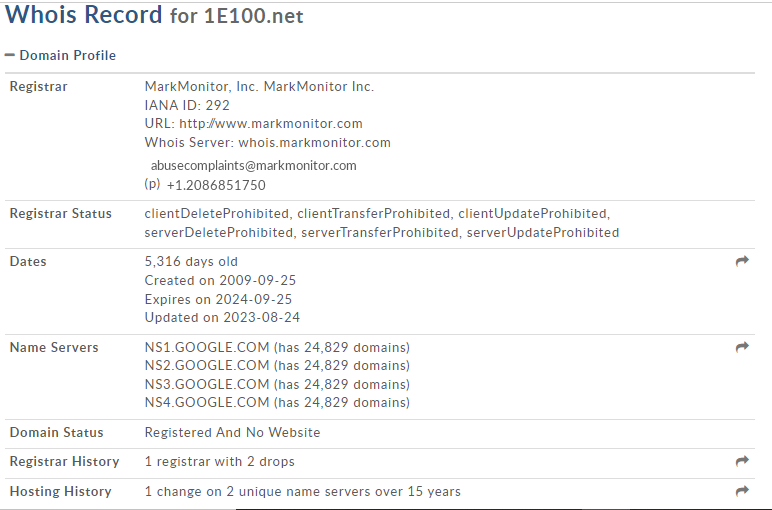

Polecenie netstat z opcją f: netstat -f, pozwala nam sprawdzić z jakimi usługami łączy się mój komputer. Za pośrednictwem strony whois.domaintools.com można sprawdzić właściciela domeny np. waw02s13-in-f10.1e100.net:https

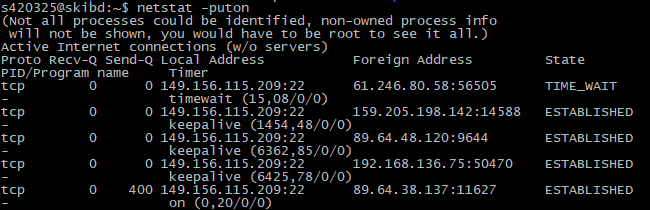

Badanie serwera zajęciowego:

W tym przypadku również polecenie pozwala odczytać rodzaj protokołu, lokalny adres, obcy adres, stan połączenia i stan rozładunku. Możemy określić po adresie czy to jest adres rutowalny czy nierutowalny oraz czy stan połączenia jest w oczekiwaniu, nasłuchiwaniu lub czy połączenie jest nawiązane.

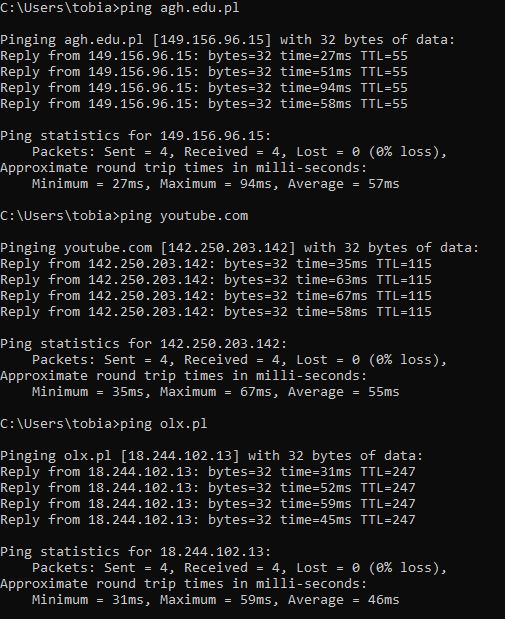

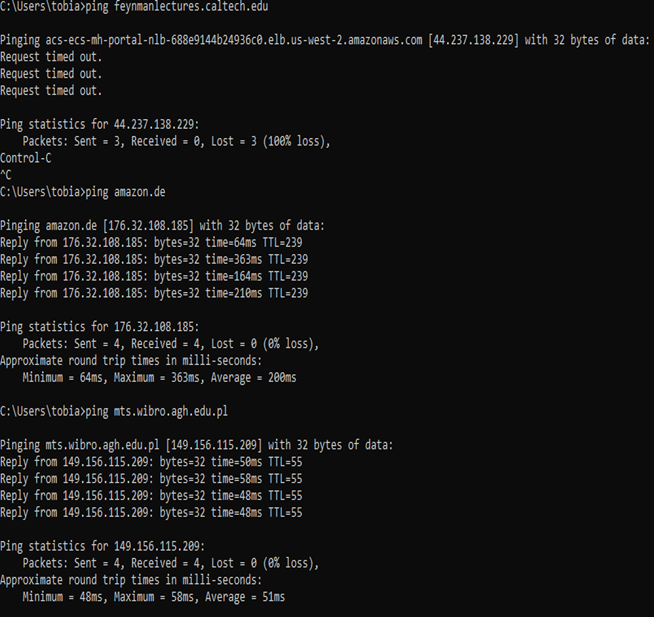

Zapoznać się z poleceniem ping oraz podać jego przeznaczenie. Wykonać badanie wybranych komputerów (ok. 5) dostępnych w sieci za pomocą tego polecenia. Badane komputery powinny zostać wybrane z zakresu sieci agh (np.: główny serwer WWW dla agh, serwer biblioteczny, cyfronet, itp) serwery popularnych dostawców medialnych (np. interia, onet, wp) wybrane serwery w domenach zagranicznych (np. ebay, amazon, twitter, itp). Zinterpretować wyniki badania porównując parametry time i ttl zwracane przez ping.

Ping to polecenie, którego używa się w diagnostyce sieci komputerowych. Umożliwia ono sprawdzenie stabilności połączenia pomiędzy wybranym serwerem, a naszym komputerem. Podaje takie informacje jak liczba przesyłanych i odebranych pakietów oraz opóźnienia transmisji.

TTL (ang. Time To Live) to parametr określający maksymalny czas życia pakietów. TTL definiuje jak długo wysłany pakiet danych może krążyć w sieci przechodząc od jednego routera do drugiego. Po przejściu przez każdy sieciowy węzeł, wartość TTL zmniejszana jest o 1 i kiedy pakiet osiągnie w końcu wartość 0, jest po prostu kasowany przez ostatni router. Procedura taka stosowana jest po to, aby pakiety, których adres przeznaczenia jest nieprawdziwy lub nieosiągalny, nie błąkały się bez końca w Sieci i nie generowały niepotrzebnego ruchu. Dla systemów Windows 9x i ME, domyślna wartość TTL wynosi 32, natomiast w bardziej zaawansowanych wersjach tego systemu - NT/2000/XP - osiąga poziom 128.

Time to z kolei czas, jaki potrzebny jest na wysłanie i powrotu pakietów.

Badanie:

Widać więc znaczącą różnicę TTL pakietów pomiędzy badanymi serwerami. Widać również parametr czasu, tzn. ile zajęło pakietom dotarcie do serwera i powrót.

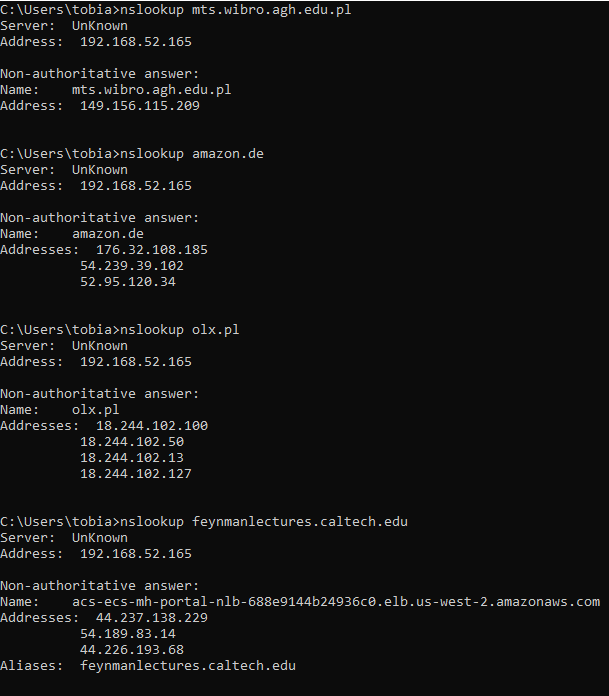

Zapoznać się z poleceniem nslookup oraz podać jego przeznaczenie. Wykonać badanie komputerów wybranych w punkcie 4 za pomocą tego polecenia.

NSLOOKUP to narzędzie dostępne w systemach operacyjnych, które umożliwia użytkownikom sprawdzanie informacji na temat domen i serwerów DNS. Pozwala na wykonywanie zapytań dotyczących adresów IP, rekordów DNS, nazw hostów i wiele więcej. Dzięki NSLOOKUP można sprawdzić, czy dana domena jest prawidłowo skonfigurowana, a także zbadać problemy związanymi z DNS.

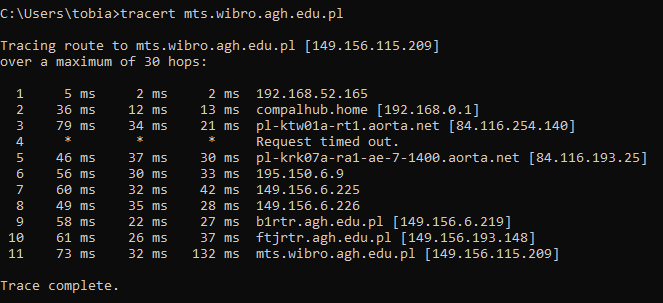

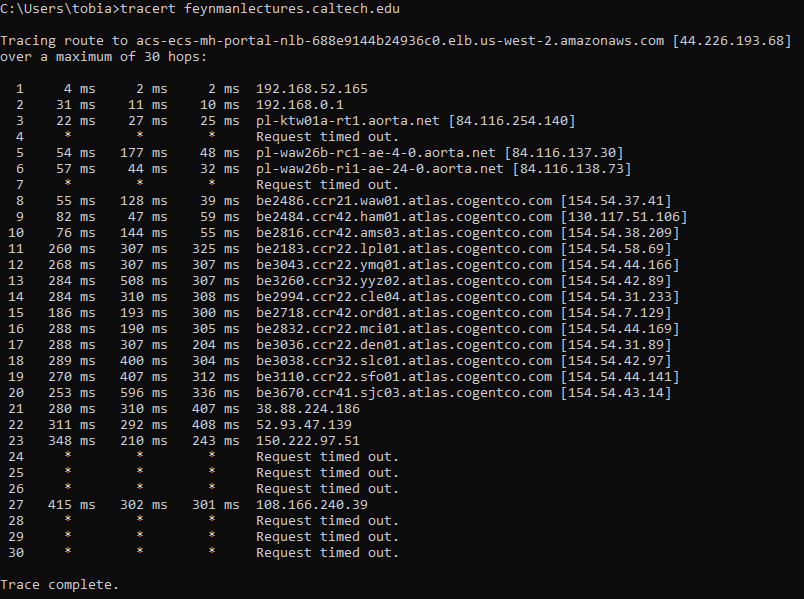

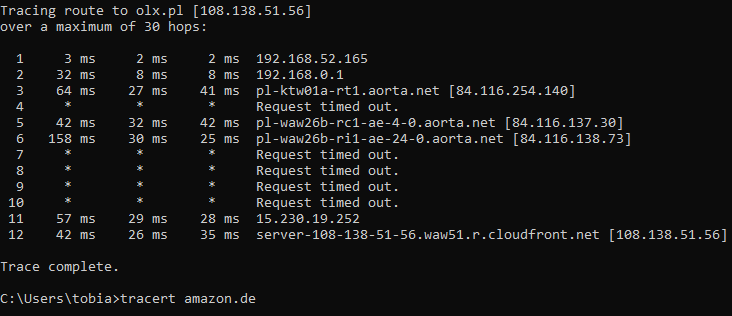

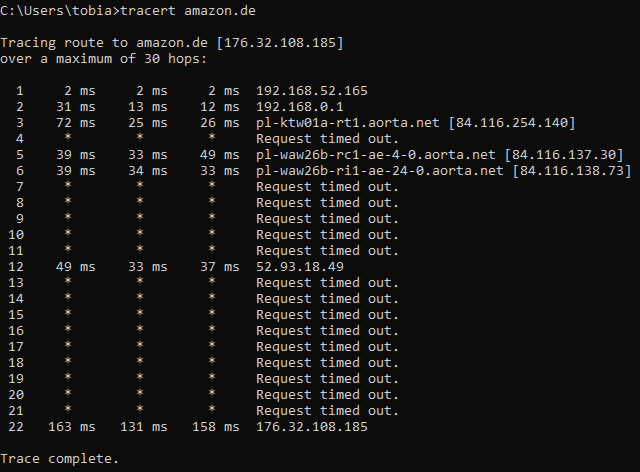

Zapoznać się z poleceniem tracert (tracepath - linux) oraz podać jego przeznaczenie. Wykonać badanie serwerów wybranych w punkcie 4. Zinterpretować i porównać wyniki testów.

Tracert to program umożliwiający śledzenie tras pakietów przesyłanych między urządzeniami podłączonymi do sieci. Przy jego użyciu możliwe jest obserwowanie drogi przebytej przez dane, np. od komputera do hosta docelowego. Zadaniem narzędzia Tracert jest mapowanie całej trasy. Następnie powinno przedstawić komunikat na jej temat, zawierający wszystkie szczegóły.

Narzędzie pokazuje kolejne punkty sieci przez które przechodzą pakiety. Pierwsza linia oznacza zwykle sieć lokalną i twój router, kolejne to najczęściej (zależy jak bardzo rozbudowany jest twój LAN) routery poza domem. Każda linia to jeden punkt pośredni na drodze pakietów. Sprawdzając różne hosty w internecie łatwo zauważyć, ze pierwsze wpisy są identyczne. Wynika z tego, że dane za każdym razem obsługiwane są przez te same węzły, na przykład dostawcy internetowego. Inne jest najczęściej tylko kilka ostatnich skoków.

Format prezentowanych informacji jest następujący. Pierwsza kolumna to kolejne węzły. Numerem jeden oznaczony jest lokalny ruter stanowiący bramę do internetu. Trzy kolejne liczby to czas potrzebny na to, by wysłany pakiet dotarł do węzła i wrócił do komputera. Taki sam czas podaje polecenie ping, różnica jest w tym, ze tracert wysyła trzy pakiety, a nie cztery. Na ostatniej pozycji umieszczony jest adres IP lub nazwa zdalnego routera. Nazwa często ułatwia określenie lokalizacji hosta. Może się też zdarzyć, że serwer nie poda swoich danych i wtedy skok zostanie opatrzony komentarzem Request timed out. Jeżeli jednak wyświetlone zostaną kolejne węzły, nie oznacza on awarii, a jedynie odmowę odpowiedzi, jak w przypadku ping.

Znaleźć w zasobach sieciowych narzędzie wireshark (https://www.wireshark.org/) pobrać wersję uruchamianą bez instalacji. Zapoznać się z programem.

Wireshark - to darmowy, open source’owy i pewnie najbardziej popularny analizator ruchu sieciowego na świecie służący do przechwytywania i zapisywania ruchu sieciowego. Pozwala szczegółowo zapoznać się z zawartością przesyłanych pakietów poprzez ich dekodowanie i posiada zaawansowane możliwości filtrowania pakietów. Pozwala na bezpośrednie przeglądanie pakietów w dowolnym kawałku sieci,do którego jesteśmy połączeni. Wymaga dostępu administracyjnego. Wireshark pozwala zdjąć filtr z karty sieciowej i przeglądać wszystkie pakiety. Wykorzystywany jest głównie do diagnostyki niezawodności i wydajności sieci.

Wykonać badanie ruchu sieciowego monitorowanego przez wireshark w trakcie testu ping oraz np. w trakcie komunikacji z wybraną stroną www. Zinterpretować wyniki eksperymentu.

Wykonane badanie na zajęciach pokazało nam dokładne statystki przesyłania 5 pakietów na serwer mts.wibro.agh.edu.pl.

Całość działa na zasadzie serwer-laptop laptop-serwer.

Zadanie dodatkowe dla zainteresowanych.

Znaleźć w zasobach sieciowych narzędzie jperf/iperf (np.:

https://code.google.com/p/xjperf/downloads/list - wersja 2

https://github.com/codefutures/jperf - wersja bieżąca).

Zapoznać się z jego działaniem (np. http://wirelesslanprofessionals.com/wp-content/uploads/2011/02/How-to-Guide-on-JPerf-and-IPerf.pdf).

Wykonać badanie jakości połączenia poprzez uruchomienie na jednym z komputerów (komputer kolegi, serwer zajęciowy, itp) serwer iperf oraz na komputerze lokalnym klienta. Wykonać analizę połączenia.

iperf/jperf - narzędzie diagnostyczne mające zastosowanie w większych sieciachmających problem z konfiguracją tej sieci lub usterkami. Narzędziem systemowym do testowania przepustowości łącza internetowego, zastosujemy go do sprawdzania wydajności sieci, dzięki niemu możemy pozwolić sobie na testy ze swobodną kontrolą wielu parametrów transmisji. Obsługuje połączenia multicastowe oraz IPv6, daje także możliwość ustalania stałej prędkości podczas wykonywania testów i pozwala na wykonanie ich symetrycznie. Najczęściej jednak wykorzystywany jest przez adminów do sprawdzania przepustowości łącza poprzez pomiar wykorzystujący pasma TCP oraz UDP.

Funkcjonalnie został zaprojektowany na zasadzie KLIENT-SERWER, czyli podczas wykonywania testów musimy mieć dostępne dwa urządzenia, jedno jako serwer, drugie jako klient z którego wykonujemy testy. Iperf próbuje przesłać dane pomiędzy klientem, a serwerem (generując nagłówki i pakiety). Obecnie możemy się spotkać z dwoma wersjami IPerf2 i IPerf3 różnice między nimi to przede wszystkim różne sposoby wyświetlania wyników i pewne rozbieżności z wielowątkowością (nawiązywaniu wielu połączeń przez klienta), wielu specjalistów zwraca jednak uwagę na brak kompatybilności między wersjami programu, testów nie da się połączyć bo serwer IPerf2 nie nawiąże komunikacji z serwer IPerf3 i na odwrót. Największą zaletą IPerf3 jest obsługa wielowątkowości, dzięki temu pozwala testować połączenia o przepustowości powyżej 1Gbps.